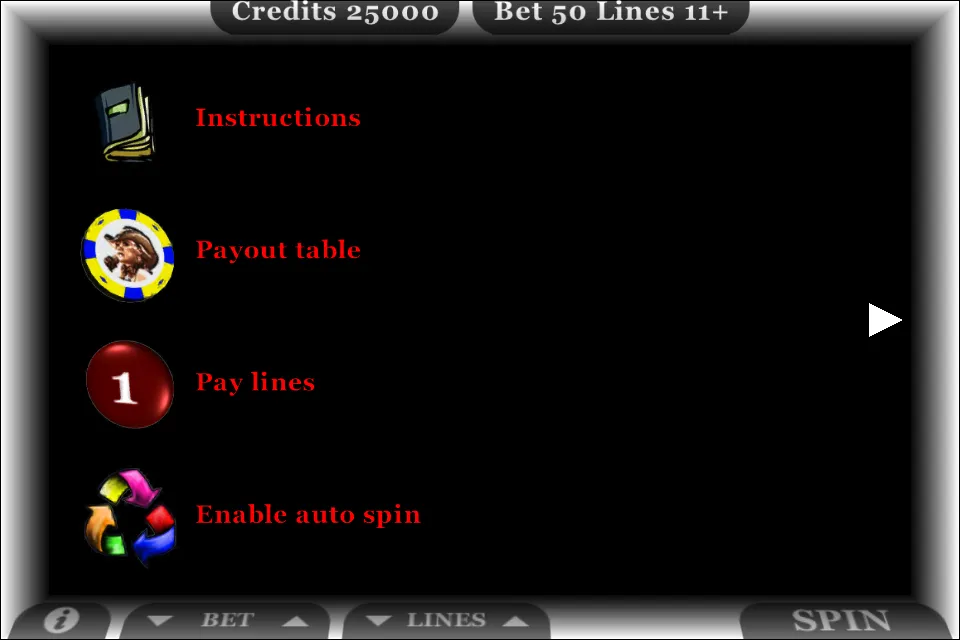

onde baixar jogos no iphone

$1453

onde baixar jogos no iphone,Hostess Bonita Online, Levando Você por Jogos de Loteria em Tempo Real, Explorando Cada Sorteio e Estratégia para Maximizar Suas Chances de Ganhar..O dispositivo mais conhecido que dispõe de um processador é o computador. Atualmente, com o barateamento dos microprocessadores, existem outras máquinas programáveis, como telefone celular, sistemas de eletrônica embarcada, calculadora etc.,Embora o hardware possa ser uma fonte de insegurança, como vulnerabilidades de microchips introduzidos maliciosamente durante o processo de fabricação, a segurança de computador baseada em hardware ou assistida também oferece uma alternativa à segurança de computador somente por software. O uso de dispositivos e métodos como dongles, módulo de plataformas confiáveis, casos de detecção de intrusão, bloqueios de unidade, desativação de portas USB e acesso habilitado para celular pode ser considerado mais seguro devido ao acesso físico ( ou um backdoor sofisticado) necessário para ser comprometido. Cada um deles é abordado com mais detalhes abaixo:.

- SKU: 181

- Danh mục: top 10 melhores jogos

- Tags: jogos de stoke city

Descrever

onde baixar jogos no iphone,Hostess Bonita Online, Levando Você por Jogos de Loteria em Tempo Real, Explorando Cada Sorteio e Estratégia para Maximizar Suas Chances de Ganhar..O dispositivo mais conhecido que dispõe de um processador é o computador. Atualmente, com o barateamento dos microprocessadores, existem outras máquinas programáveis, como telefone celular, sistemas de eletrônica embarcada, calculadora etc.,Embora o hardware possa ser uma fonte de insegurança, como vulnerabilidades de microchips introduzidos maliciosamente durante o processo de fabricação, a segurança de computador baseada em hardware ou assistida também oferece uma alternativa à segurança de computador somente por software. O uso de dispositivos e métodos como dongles, módulo de plataformas confiáveis, casos de detecção de intrusão, bloqueios de unidade, desativação de portas USB e acesso habilitado para celular pode ser considerado mais seguro devido ao acesso físico ( ou um backdoor sofisticado) necessário para ser comprometido. Cada um deles é abordado com mais detalhes abaixo:.